TINGKAT ANCAMAN KEJAHATAN SIBER PADA DUNIA INDUSTRI DI ERA REVOLUSI INDUSTRI 4.0

Saat ini dunia semakin bergerak ke arah yang sangat cepat berkat pertumbuhan teknologi yang semakin besar. Maraknya perkembangan teknologi ditandai dengan munculnya era revolusi industri 4.0 yang menghadirkan berbagai jenis teknologi canggih berupa big data analytics, robotic, intelligence processing automation, dan sebagainya yang semakin memudahkan pekerjaan menjadi lebih fleksibel (Najafabadi et al., 2015). Menurut Sabillon et al., (2018) peredaran teknologi telah menjadi faktor kebutuhan utama bagi perusahaan untuk menjaga stabilitas dan meningkatkan keunggulan kompetitif melalui optimalisasi sumber daya secara efektif, dimana Alles, (2015) mendukung bahwa merujuk pada data Forbes di tahun 2013 menyatakan bahwa pertumbuhan data telah sangat pesat sebesar 6x dari pertumbuhan sistem teknologi lainnya di pasar. Pertumbuhan data menjadi semakin pesat dan terus bertumbuh seiring dengan berjalannya waktu disebabkan oleh tinggi nya penggunaan teknologi di kalangan masyarakat dan industri.

Pertumbuhan teknologi tentu merupakan sosok yang menguntungkan bagi kelangsungan dunia industri, karena memberikan banyak keunggulan dan menjadi nilai tambah dalam menyajikan pelayanan dan memenuhi kebutuhan pelanggan dengan lebih cepat dan efisien (Munoko et al., 2020). Selain itu, menurut Sutton et al., (2016) tinggi nya minat masyarakat dan pemimpin industri terhadap penggunaan teknologi disebabkan karena keberadaan teknologi akan selalu berkembang dan update, sehingga akan menjadi solusi yang inovatif untuk memecahkan masalah secara signifikan apabila mampu diadopsi dengan baik. Dorongan untuk mengadopsi suatu sistem tentu dilandasi oleh kebutuhan dan tujuan dari perusahaan (Islam et al., 2018).

Namun, perkembangan teknologi tidak bisa hanya dilihat dari sisi keunggulannya saja, melainkan bagaimana para pemimpin baik di kalangan praktisi dan akademisi perlu melihat suatu hal dari berbagai sisi, dimana dalam artikel ini akan mengulas sisi kelemahan dari penggunaan teknologi apabila tidak dapat di antisipasi secara serius. Salah satu hambatan dalam penggunaan teknologi ditengah perubahan dinamis bagi perusahaan bukan hanya terletak dari ketidakmampuan untuk menerapkan teknologi, melainkan bagaimana perusahaan tidak mampu meningkatkan tingkat keamanan data untuk menjaga dan melindungi informasi mengenai para pemangku kepentingan dan perusahaan itu sendiri dengan lebih efektif (Gupta et al., 2020).

Data yang diperoleh perusahaan dapat menjadi informasi yang bernilai apabila mampu diolah dengan menggunakan metode yang tepat secara efektif, tetapi seluruh proses pengolahan dan interpretasi data akan menjadi sia-sia apabila tidak memiliki tingkat keamanan yang memadai. Menurut laporan 2012 Cost of Cyber Crime Study: United States oleh Ponemon Institute menjabarkan bahwa seiring dengan pesatnya pertumbuhan teknologi yang menjadi pegangan utama dalam mengoperasikan perusahaan, tingkat kejahatan siber juga terus mengalami peningkatan, dimana ditemukan pada 56 organisasi dalam 1 tahun mencapai $8.9 juta. Selain itu, kejahatan siber juga menjadi hal umum yang sering terjadi dengan beberapa perusahaan yang disurvey pada studi tersebut mengalami 102 serangan setiap minggu nya, berupa web-based attacks, malware, hacker, dan sebagainya. Membahas lebih lanjut, bagaimana tingkat kejahatan siber telah berlangsung di negara-negara besar yang memakan biaya yang tinggi, sehingga perlu adanya mitigasi risiko secara berkala dengan melakukan pengujian sistem selaras dengan kepatuhan yang dicanangkan dalam perusahaan.

Gambar 1. Kejahatan Siber di 5 Negara, (Ponemon Institute, 2012)

Kejahatan siber sangat penting untuk menjadi perhatian bagi seluruh pelaku kalangan bisnis untuk menjaga bisnis dan data privasi pihak pemangku kepentingan dengan mengorientasikan strategi terhadap implementasi bisnis yang mempertimbangkan berbagai hal, terutama bagaimana mereka mampu meyakini seluruh pihak bahwa sistem yang diadopsi dapat dipercaya. Selain itu, pengelolaan manajemen berperan penting untuk memastikan seluruh prosedur telah berjalan sesuai aturan yang berlaku dengan pencegahan potensi kecurangan yang dapat terjadi melalui pengendalian dan pengawasan internal secara berkala (Islam et al., 2018).

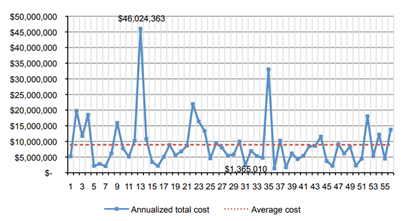

Gambar 2. Tingkat Biaya Kejahatan Siber Secara Tahunan pada 56 Perusahaan, (Ponemon Institute, 2012)

Kemudian, berdasarkan Juniper Research, (2015) mengemukakan bahwa tingkat kejahatan siber akan turut mengalami peningkatan dengan semakin cepatnya pertumbuhan teknologi yang menjadi megatrend di kalangan pasar industri, dimana akan meningkat pelanggaran dengan menggunakan teknologi sebesar $ 2.1 triliun secara global. Maka, menurut laporan yang dipublikasikan oleh Institute of Internal Auditors ECIIA, (2019) menyatakan bahwa top 5 risiko internal audit di era ini yang paling tinggi ditempati oleh cybersecurity dan diikuti oleh faktor penerapan teknologi lainnya. Mendukung pernyataan data sebelumnya, menurut laporan dari Association of Certified Fraud Examiner, (ACFE, 2022) merincikan faktor kejahatan dalam dunia industri yang disengaja, sebesar 28% kecurangan dalam bentuk e-documents dan 25% dengan menggunakan sistem yang mengubah penyajian laporan keuangan oleh pelaku kecurangan. Tentunya, tingkat kecurangan yang terus terjadi akibat adanya penggunaan teknologi yang tidak bertanggung jawab, telah mempengaruhi seluruh aspek dalam perusahaan, berupa akuntan, auditor, keuangan, dan sebagainya, sehingga perlu adanya tindak lanjut dengan memahami secara lebih dalam faktor yang menyebabkan terjadinya penyerangan siber (Islam et al., 2018).

Gambar 3. Jenis Serangan Siber, (Ponemon Institute, 2012)

Berdasarkan pemaparan yang dilakukan oleh beberapa laporan dan penelitian sebelumnya memperlihatkan betapa seriusnya faktor cybercrime yang berlangsung di dunia industri, sehingga perlu pertimbangan yang matang untuk melakukan pencegahan kecurangan berbasis teknologi yang kian meningkat dengan strategi yang handal dari para pemimpin perusahaan. Kelangsungan dunia usaha juga dipertaruhkan di era revolusi industri 4.0 yang mentransformasi seluruh pihak dari ranah tradisional yang manual menjadi lebih modern yang serba otomatis, sehingga dunia industri harus dapat beradaptasi mengikuti perkembangan agar tidak mengalami disrupsi dan bertahan dari para pengguna yang tidak bertanggung jawab tersebut (Sabillon et al., 2018). Terakhir, perusahaan dapat membangun cybersecurity risk management yang menekankan kepada mitigasi risiko akan tindakan kejahatan siber dengan memastikan sistem keamanan telah terbentuk dengan baik yang telah diuji dan dianalisis secara berkala, mengingat pesatnya pertumbuhan teknologi mendorong perusahaan untuk terus mampu beradaptasi mengikuti perubahan.

Gambar 4. Top 5 Risks in Internal Audit in 2020s, (ECIIA, 2019)

REFERENSI

- ACFE. (2022). Occupational Fraud 2022: A Report to the nations. Acfe, 1–96.

- Alles, M. G. (2015). Drivers of the use and facilitators and obstacles of the evolution of big data by the audit profession. Accounting Horizons, 29(2), 439–449. https://doi.org/10.2308/acch-51067

- ECIIA. (2019). Risk in focus 2020: Hot Topics For Internal Auditors. 43.

- Gupta, S., Meissonier, R., Drave, V. A., & Roubaud, D. (2020). Examining the impact of Cloud ERP on sustainable performance: A dynamic capability view. International Journal of Information Management. https://doi.org/10.1016/j.ijinfomgt.2019.10.013

- Islam, M. S., Farah, N., & Stafford, T. F. (2018). Factors associated with security/cybersecurity audit by internal audit function: An international study. Managerial Auditing Journal. https://doi.org/10.1108/MAJ-07-2017-1595

- Juniper Research (2015), “Cybercrime will cost businesses over $2 trillion by 2019”, avaialble at: www. juniperresearch.com/press/press-releases/cybercrime-cost-businesses-over-2trillion

- Munoko, I., Brown-Liburd, H. L., & Vasarhelyi, M. (2020). The Ethical Implications of Using Artificial Intelligence in Auditing. Journal of Business Ethics. https://doi.org/10.1007/s10551-019-04407-1

- Najafabadi, M. M., Villanustre, F., Khoshgoftaar, T. M., Seliya, N., Wald, R., & Muharemagic, E. (2015). Deep learning applications and challenges in big data analytics. Journal of Big Data, 2(1), 1–21. https://doi.org/10.1186/s40537-014-0007-7

- Ponemon Institute (2012), “Cost of Cyber Crime Study: United States”, avaialble at: http://img.delivery. net/cm50content/hp/hosted-files/2012_US_CCC_FINAL_4.pdf

- Sabillon, R., Serra-Ruiz, J., Cavaller, V., & Cano, J. (2018). A comprehensive cybersecurity audit model to improve cybersecurity assurance: The cybersecurity audit model (CSAM). Proceedings – 2017 International Conference on Information Systems and Computer Science, INCISCOS 2017. https://doi.org/10.1109/INCISCOS.2017.20

- Sutton, S. G., Holt, M., & Arnold, V. (2016). “The reports of my death are greatly exaggerated”—Artificial intelligence research in accounting. International Journal of Accounting Information Systems. https://doi.org/10.1016/j.accinf.2016.07.005

Image Sources: Google Images