PERAN INTERNAL AUDITOR TERHADAP PENINGKATAN CYBERSECURITY UNTUK MENJAMIN INFORMASI KEAMANAN PERUSAHAAN

Ancaman dari tingkat kejahatan siber terus mengalami peningkatan secara signifikan seiring dengan pesatnya pertumbuhan teknologi secara global (nasional dan internasional). Tingginya ancaman kejahatan siber disebabkan oleh kebutuhan akan penggunaan teknologi terus mengalami pertumbuhan, dengan para pemimpin yang mengorientasikan strategi mereka untuk berinvestasi terhadap penerapan teknologi yang dipercaya mampu mengakselerasi pencapaian tujuan dengan lebih cepat (Canaday, 2020). Hal tersebut dibuktikan oleh Muscolino et al., (2020) bahwa tingkat pembelanjaan Teknologi Informasi dan Komunikasi (TIK) mengalami pertumbuhan hingga 89% di Asia Pasifik, sehingga menurut Salijeni et al., (2019) memperlihatkan bahwa teknologi telah menjadi megatrend bagi kalangan pihak di masyarakat dan industri.

Akibat dari pesatnya penggunaan teknologi oleh seluruh kalangan masyarakat dan industri, telah menghasilkan kejahatan siber yang diestimasikan memakan biaya bagi seluruh bisnis dan perusahaan sekitar $2 triliun pada tahun 2019, dimana nominal tersebut 4x lebih besar dari pengeluaran beban pada tahun 2015 (Pundmann et al., 2017). Berdasarkan data dari Breach Level Index (BLI) pada tahun 2016 dalam penelitian Sabillon et al., (2018) mengungkapkan bahwa terdapat temuan dari 1,378,509,261 pelanggaran dalam pencatatan, dengan cakupan pencatatan data yang hilang atau dicuri dengan rentang frekuensi sebesar 44 data per detik, 2,623 data per menit, 157,364 data per jam, dan 3,76,738 data per harinya, sehingga mengindikasikan besarnya kerugian yang ditanggung oleh perusahaan apabila tidak ditindaklanjuti.

Membahas lebih lanjut, bagaimana dalam penelitian Sabillon et al., (2018) menyatakan bahwa untuk menghadapi tingkat kejahatan siber yang kian meningkat, berbagai negara telah menerapkan cybersecurity audit untuk membantu menanggulangi tingkat risiko yang semakin besar dihadapi oleh bisnis, dimana untuk beberapa negara terdiri dari Amerika Utara (70%), Eropa (58%), Amerika Latin (56%), Oceania (53%), Timur Tengah (50%), Afrika (49%), dan Asia (35%). Penekanan terhadap cybersecurity telah menjadi sosok yang harus diperhatikan oleh seluruh pihak, karena tantangan terbesar dalam menerapkan teknologi menurut data dari ECIIA, (2019) dicetuskan bahwa risiko cybersecurity menempati peringkat risiko tertinggi, sehingga diperlukan peranan dari internal auditor untuk membantu mewaspadai pengendalian internal yang telah berintegrasi dengan teknologi.

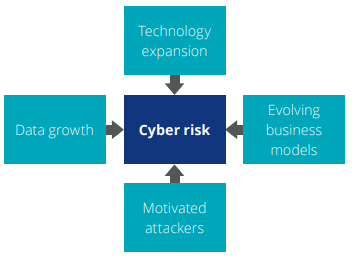

Dalam laporan Deloitte yang dipublikasikan oleh Pundmann et al., (2017) memperlihatkan besarnya tingkat kejahatan siber oleh penerapan Internet of Things, Cloud, Mobile, dan sistem teknologi lainnya telah menuntut pertumbuhan bisnis untuk dapat mengefektivitaskan penerapan cybersecurity dengan mengontribusikan manusia dengan teknologi yang memadai. Sebagaimana pada gambar yang ditunjukan oleh Pundmann et al., (2017) bahwa risiko cyber telah menciptakan kerentanan pada terjadinya kejahatan siber, yang disebabkan oleh tingginya ekspansi penggunaan teknologi secara global telah mendorong pertumbuhan data yang dihasilkan, sehingga membutuhkan bantuan teknologi untuk menyimpan, mengolah, menganalisis, dan mempresentasikan visualisasi data dengan cepat. Selain itu, risiko siber terjadi karena evolusi model bisnis yang menyesuaikan dengan perubahan zaman, sebagaimana yang disampaikan juga oleh Sorescu, (2017) dan Kolbjørnsrud et al., (2017) bahwa untuk dapat bertahan hidup dan menjaga stabilitas organisasi, diperlukan inovasi pengembangan model bisnis yang selaras dengan tujuan dan perubahan zaman, sehingga hal terakhir yang mempengaruhi peningkatan risiko siber adalah motivasi oleh para penyerang, seperti hacker, cracker, dan sebagainya.

Maka, perusahaan perlu memperhatikan saat mengintegrasikan sistem ke seluruh bagian dalam perusahaan, dimana untuk menjaga proses distribusi informasi yang didukung kode etik dan peraturan regulasi yang disesuaikan dengan kebudayaan organisasi, sehingga pengendalian internal dapat berjalan dengan semestinya. Selain itu, tata kelola manajemen sangat diperlukan untuk memastikan serangkaian implementasi teknologi dapat digunakan dengan transparan dan akuntabel, dengan membangun kerangka bisnis model yang disesuaikan dengan badan pengembangan regulator, seperti COSO, COBIT, ISO, dan sebagainya (Pundmann et al., 2017). Berikut menurut Pundmann et al., (2017) terdapat beberapa pertanyaan yang dapat menjadi landasan untuk memahami faktor terjadinya kejahatan siber di organisasi, antara lain:

- Siapa yang Akan Menyerang? Tentunya dengan memahami tindakan kriminal yang dilakukan oleh berbagai pihak yang tidak bertanggung jawab, perusahaan seperti auditor, cybersecurity, dan lainnya dapat memperkirakan siapa yang akan menjadi penyerang data perusahaan, seperti kompetitor untuk tidak kalah saing, vendor, hacker, dan sebagainya yang berpotensi mengacaukan stabilitas organisasi.

- Apa yang Diincari dan Apa Risiko Bisnis yang Dapat Dimitigasi? Tindakan kriminal dapat terjadi karena adanya tujuan yang menjadi perihal “sebab-akibat”, seperti uang, asset perusahaan, kekayaan intelectual, dan sebagainya, sehingga perlu adanya proses pengukuran mitigasi risiko yang handal dan relevan untuk mencegah perusahaan terjatuh ke disrupsi secara berkelanjutan yang mengarah kepada kebangkrutan.

- Apa Taktik yang Digunakan Oleh Pelaku Kejahatan Siber? Dengan menerapkan sistem untuk mendukung kinerja perusahaan, auditor dapat bekerjasama dengan tim keamanan siber dan IT untuk memprediksi celah yang dimiliki oleh perusahaan, seperti phising, tingkat keamanan yang masih rendah, network seperti email, dan sebagainya, sehingga dapat melakukan testing systems secara berkala untuk memastikan kelancaran operasional bisnis yang mampu mengantisipasi risiko pencurian data dan kecurangan.

Gambar 1. Penyebab Risiko Siber, (Pundmann et al., 2017)

REFERENSI

- Canaday, H. (2020). Going digital. Aviation Week and Space Technology, 180(3), MR025–MR026.

- ECIIA. (2019). Risk in focus 2020: Hot Topics For Internal Auditors. 43.

- Kolbjørnsrud, V., Amico, R., & Thomas, R. J. (2017). Partnering with Al: How organizations can win over skeptical managers. Strategy and Leadership. https://doi.org/10.1108/SL-12-2016-0085

- Muscolino, H., , Raymond Koh, J. A., Anderson, C., Bigliani, R., , Megan Buttita, M., Carosella, G., Hardie, E., Heys, M., Hochmuth, P., Ichikawa, K., Kalvar, S., Kmetz, K., Kolding, M., Kurtzman, W., Loomis, A., Mainelli, T., Ng, S., O’Leary, R., Pathy, D., … Antonio Wang. (2020). IDC FutureScape: Worldwide Future of Work 2020 Predictions. Idc, October 2019, 1–21. https://www.idc.com/getdoc.jsp?containerId=US44752319

- Pundmann, S., Juergens, M., Young, C., Kovesdy, G., & Wilson, G. (2017). Cybersecurity and the role of internal audit – An urgent call to action. An Urgent Call to Action, 10. https://www2.deloitte.com/content/dam/Deloitte/us/Documents/risk/us-risk-cyber-ia-urgent-call-to-action.pdf

- Sabillon, R., Serra-Ruiz, J., Cavaller, V., & Cano, J. (2018). A comprehensive cybersecurity audit model to improve cybersecurity assurance: The cybersecurity audit model (CSAM). Proceedings – 2017 International Conference on Information Systems and Computer Science, INCISCOS 2017. https://doi.org/10.1109/INCISCOS.2017.20

- Salijeni, G., Samsonova-Taddei, A., & Turley, S. (2019). Big Data and changes in audit technology: contemplating a research agenda. Accounting and Business Research, 49(1), 95–119. https://doi.org/10.1080/00014788.2018.1459458

- Sorescu, A. (2017). Data-Driven Business Model Innovation. Journal of Product Innovation Management. https://doi.org/10.1111/jpim.12398

Image Sources: Google Images